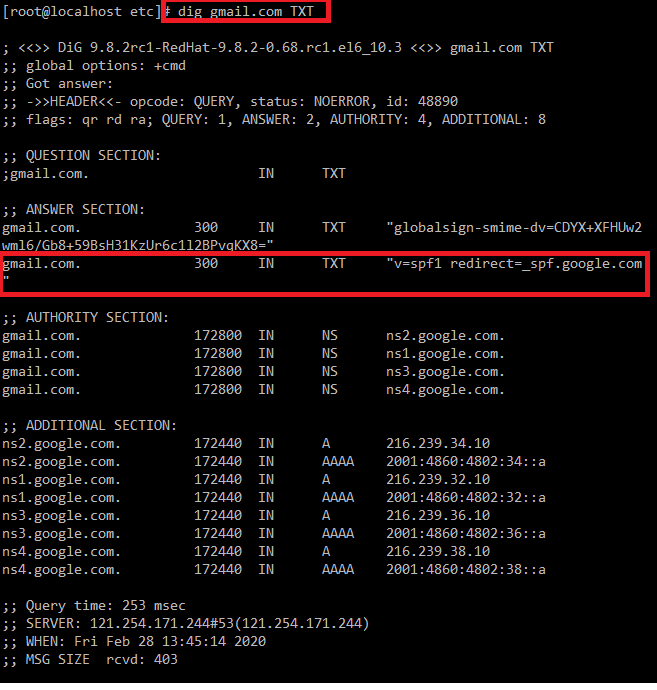

dig 옵션 및 사용법

● dig (domain information groper)란 ?

DNS 네임서버에 쿼리를 보내기 위한 유용한 툴로서 DNS lookup 과 쿼리를 보낸 네임서버로부터 돌아오는 응답을 출력하게 됨

dig의 유연하고 편리하기 때문에 대부분의 DNS 관리자들은 DNS장애 시 troubleshoot 를 위해 dig를 사용

※[명령어 사용법] dig [@server domain] [query-type] [query-class]

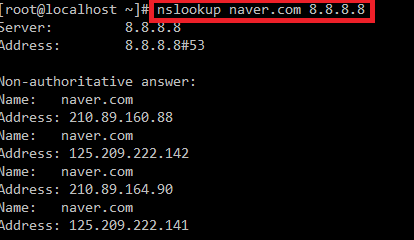

@server : 질의를 하고자 하는 DNS 서버로 만약 name server를 명시하지 않으면 시스템의 resolv.conf 에 있는 네임서버에 query를 시도

domain : 질의 대상 도메인 또는 도메인호스트 이름

type : 질의에 사용할 Resource Record 타입

● query-type

a : 도메인의 아이피 정보 ( network address )

any : 지정된 도메인의 모두/임의의 정보

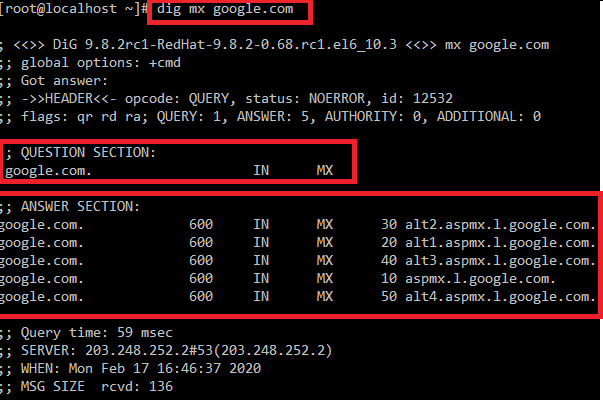

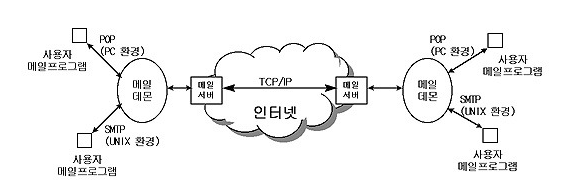

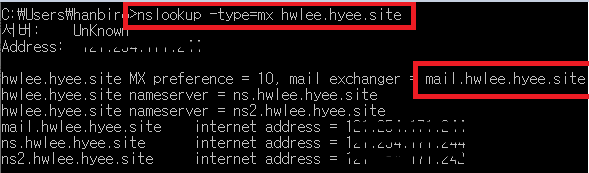

mx : mail exchanger 정보

ns : name server 정보

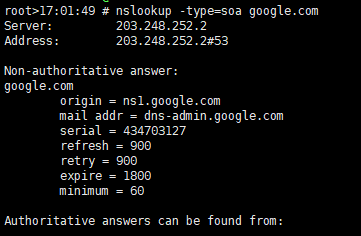

soa : Zone 파일 상단의 authority 레코드

hinfo : host 정보

axft : zone transfer ( authority를 갖는 특정 네임서버에 질의 )

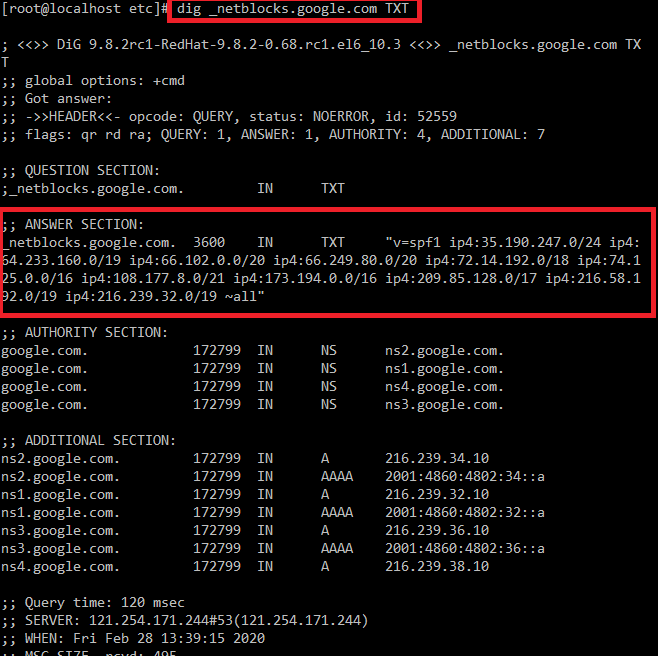

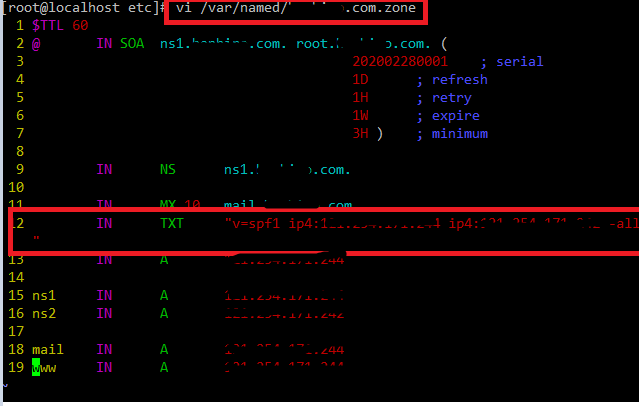

txt : 임의의 수의 캐릭터 라인 (arbitrary number of strings)

zone transfer : 해당 도메인의 zone에 대한 복사본을 얻기 위해 primary 로부터 zone 데이타베이스를 끌어오는 작업

query-class 란 ?

: query의 network class 부분(확인하고자 하는 도메인), 생략하면 in 이 default(in = internet )

in : 인터넷 클래스 도메인 (internet class domain)

any : 모든 클래스 정보 (all/any class information)

zone transfer : 해당 도메인의 zone 에 대한 복사본을 얻기 위해 primary 로부터 zone 데이타베이스를 끌어오는 작업

● dig 옵션

-b : source IP를 다른 IP로 설정

-f : batch 모두 동작시 파일이름을 지정

-m : debugging

-p : 53 이외의 포트번호를 지정

-4 or -6 : IPv4 또는 IPv6 강제 지정

-t : Type를 지정

-c : Class 지정

-x : reverse lookup

+tcp : TCP 프로토콜 사용

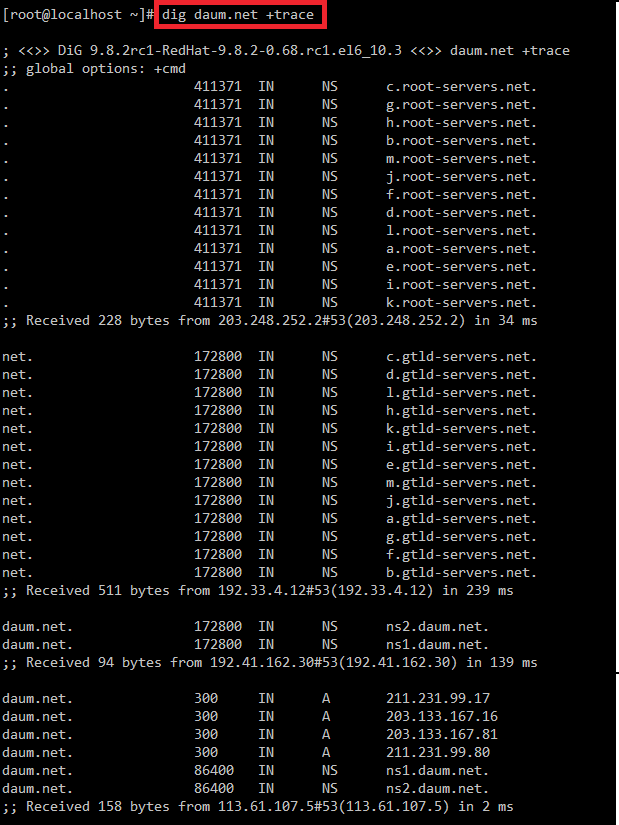

+trace : delegation path 추적

+short : Answer Section 결과만 표시

+comments : Comments Section 표시

+question : Question Section 표시

+answer : AnsWer Section 표시

+authority : Authority Section 표시

+additional : Additional Section 표시

+stats : Statistics Section 표시

+all : Comments부터 Statistics Section 모두 표시

+multiline : 긴 record를 여러 줄로 보기 좋게 표시

※ 출력 내용

쿼리에 대한 결과를 ANSWER SECTION에 출력

해당 도메인의 인증을 갖는 네임서버 정보를 AUTHORITY SECTION에 출력

글루레코드 등이 있을 경우 그에대한 정보를 ADDITIONAL SECTION에 출력